Peux-tu te présenter en quelques mots ? (Nom, parcours académique, etc.)

Je m’appelle Bezet Torres Mattéo je suis actuellement étudiant en BTS SIO SISR dans une classe Défense en partenariat avec le 28e régiment de Transmissions d’Issoire à l’Institution des Chartreux et j’entame un cycle d’ingénieur en cybersécurité à CPE Lyon l’année prochaine. Je suis issu d’un bac Scientifique Maths Sciences de L’ingénieur.

Qu’est-ce qui t’a donné envie de plonger dans le monde fascinant (et parfois un peu chaotique) de la cybersécurité ?

La raison principale de mes débuts en Informatique vient de mon père lui-même professeur d’informatique en BTS SIO, il m’a donné envie de toucher à l’informatique, avec la découverte de plateforme de ctf et d’hacking j’ai pu très vite apprendre en auto didacte que ce soit d’un point de vue offensif et défensif sur les défis majeurs de la cybersécurité.

As-tu une anecdote marquante ou une expérience qui t’a particulièrement inspiré dans ton parcours en cybersécurité ?

Mon expérience qui m’a le plus marqué est ma 4 ème place avec mon équipe sur le CTF PassTonHack d’Abord organisé par le ComCyber et l’éducation Nationale, un moment de partage d’entraide et de recherches à s’en tirer les cheveux et à n’en pas dormir avec mes collègues. Cette expérience est de loin la plus inspirante pour moi actuellement.

Quels sont les défis que tu rencontres en tant qu’étudiant en cybersécurité ?

L’un des plus grands défis que je rencontre est la diversité des technologies à maîtriser. Entre Active Directory, les infrastructures Wi-Fi, la gestion des firewalls, le monitoring, il faut être polyvalent. Chaque technologie a ses spécificités et demande une veille constante pour comprendre les vulnérabilités associées.

Un autre défi majeur est l’accès à des environnements réalistes pour pratiquer. Les CTF et les pentests avec mon équipe, il n’est pas toujours évident de disposer d’une infrastructure permettant de tester légalement et en conditions réelles des attaques et des défenses. Cela implique souvent de monter mes propres environnements avec des machines virtuelles ou des serveurs dédiés.

As-tu participé à des projets ou des stages liés à la cybersécurité ? Si oui, peux-tu nous en parler ?

En entreprise, j’ai également eu l’occasion d’administrer des infrastructures réseau et système, en configurant des services essentiels tout en assurant la sécurité et la confidentialité des données clients.

Quelles compétences penses-tu être les plus importantes pour réussir dans le domaine de la cybersécurité ?

Pour réussir dans ce domaine, plusieurs compétences sont essentielles. Tout d’abord, une solide compréhension des réseaux et des protocoles est indispensable, car la cybersécurité repose sur la capacité à identifier et prévenir les attaques réseau, ensuite, l’analyse des vulnérabilités et les tests d’intrusion sont des compétences fondamentales et enfin, la gestion des risques et la capacité à sensibiliser les utilisateurs sont des aspects souvent sous-estimés. Savoir expliquer simplement les enjeux de la cybersécurité et proposer des solutions adaptées aux entreprises est une compétence qui fait la différence.

Comment vois-tu l’évolution de la cybersécurité dans les prochaines années ?

La cybersécurité va devenir de plus en plus critique avec l’essor des nouvelles technologies. Les attaques vont se complexifier, notamment avec l’intelligence artificielle qui pourra automatiser les processus d’intrusion et d’évasion. D’un autre côté, les outils de détection vont aussi progresser, et les entreprises devront intégrer des solutions plus avancées basées sur le machine learning pour identifier les comportements anormaux.

Je pense aussi que la sécurité des infrastructures cloud va prendre encore plus d’importance. De plus en plus d’entreprises migrent leurs services, et ça pose de nouvelles problématiques de protection des accès et de segmentation des réseaux.

L’authentification forte, la gestion des identités et le Zero Trust deviendront des standards incontournables.

Enfin, les réglementations vont se renforcer, obligeant les entreprises à mieux protéger les données. Entre le RGPD, la directive NIS2 et d’autres normes en préparation, il y aura de plus en plus d’exigences en matière de cybersécurité, et ça va impacter tous les secteurs.

Quel type de métier aimerais-tu exercer après tes études et pourquoi ?

Mon objectif est de devenir ingénieur en cybersécurité dans la police scientifique. Ce qui me motive, c’est de pouvoir allier cybersécurité et investigation numérique pour aider à résoudre des affaires et traquer les cybercriminels. L’idée d’analyser des systèmes compromis, de remonter des traces laissées par des attaquants et de comprendre comment une attaque a été réalisée me passionne.

Ce domaine demande à la fois des compétences en forensic, en analyse de logs, en gestion des infrastructures sécurisées et parfois même en reverse engineering. C’est un rôle où la technique a un véritable impact concret, et où chaque enquête peut apporter des défis uniques. Contribuer à la sécurité nationale en traquant les cybermenaces, c’est un objectif qui me motive énormément.

Qui est ton super-héros de la cybersécurité ? (Une personne, un concept ou même un outil !)

Sans hésiter, HardenAD. Cet outil est une révolution pour la sécurisation des environnements Active Directory. Il permet d’identifier et de corriger les mauvaises configurations qui pourraient être exploitées par un attaquant. Là où des outils comme BloodHound sont principalement utilisés en offensive pour cartographier les failles, HardenAD vient apporter une approche défensive ultra pertinente.

Ce que j’aime avec cet outil, c’est qu’il ne se contente pas de pointer les vulnérabilités : il propose aussi des solutions concrètes pour y remédier. C’est exactement ce dont les entreprises et les administrations ont besoin pour mieux protéger leurs infrastructures contre des attaques comme Kerberoasting, Pass-the-Hash, et NTLM Relay.

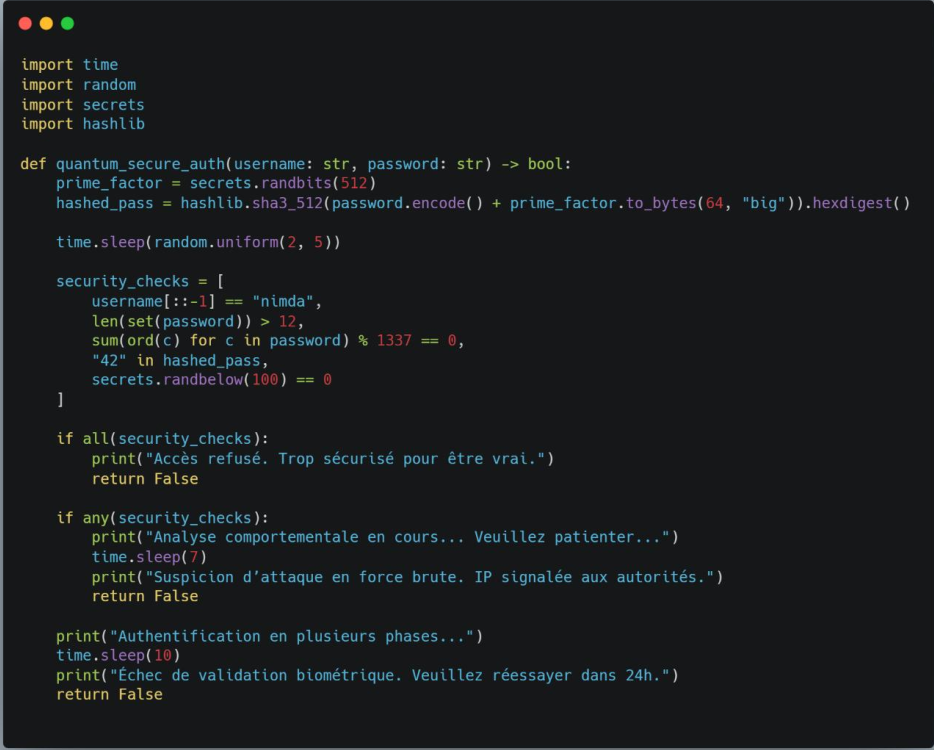

Si tu pouvais insérer un message secret dans une ligne de code que tout le monde verrait, qu’est-ce que tu écrirais ?

Une authentification qui donne l’impression de faire du chiffrement quantique, des analyses comportementales et des vérifications biométriques… mais qui au final, ne valide jamais rien.

Y a-t-il des ressources (livres, sites web, conférences) que tu recommandes pour ceux qui s’intéressent à la cybersécurité ?

Sites web :

• PentesterLab et Hack The Box pour pratiquer.

• AdSecurity.org et Red Team Notes pour tout ce qui est Active Directory et pentest.

• Zataz pour la veille en cybersécurité francophone.

Le mot de la fin

La cybersécurité, c’est comme l’escalade : il faut toujours anticiper le prochain mouvement, s’accrocher aux bonnes prises et ne jamais sous-estimer la difficulté du terrain. Les attaquants évoluent, les défenses aussi, et le jeu ne s’arrête jamais.