Le « hardening » de Kubernetes, souvent appelé « K8s hardening », fait référence à un ensemble de pratiques de sécurité visant à renforcer la sécurité d’un cluster Kubernetes. […]

Lire la suiteCatégorie : Lexique

Découvrez le lexique de la Cybersécurité

C’est quoi l’Hardening AWS ?

L’Hardening AWS fait référence à un ensemble de pratiques et de mesures de sécurité mises en place pour renforcer la sécurité des ressources et des […]

Lire la suiteQu’est-ce qu’un SOC ?

Un SOC, ou Centre de Sécurité des Opérations (Security Operations Center en anglais), est une composante essentielle de la cybersécurité d’une organisation. Il s’agit d’un […]

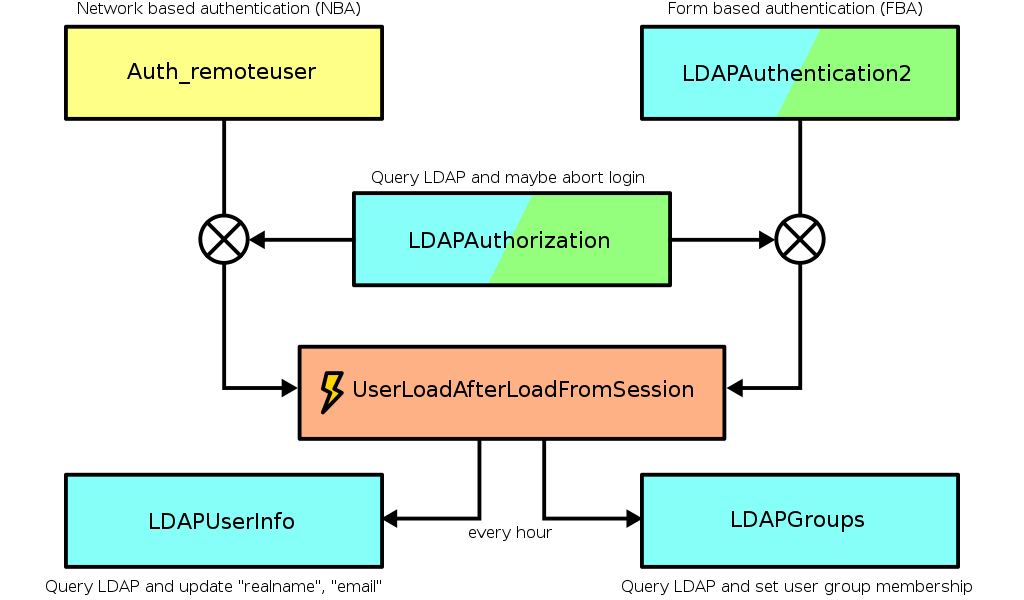

Lire la suiteQu’est-ce que le LDAP ?

LDAP, ou Lightweight Directory Access Protocol, est un protocole de communication utilisé pour accéder et gérer des services de répertoires informatiques. Un service de répertoire […]

Lire la suiteQu’est-ce que le DAST ?

DAST est l’acronyme de « Dynamic Application Security Testing », ce qui se traduit en français par « Test de sécurité des applications en temps réel ». Le DAST […]

Lire la suiteQu’est-ce que le SAST ?

SAST, ou Static Application Security Testing, est une technique d’analyse de sécurité utilisée dans le domaine du développement logiciel pour identifier et évaluer les vulnérabilités […]

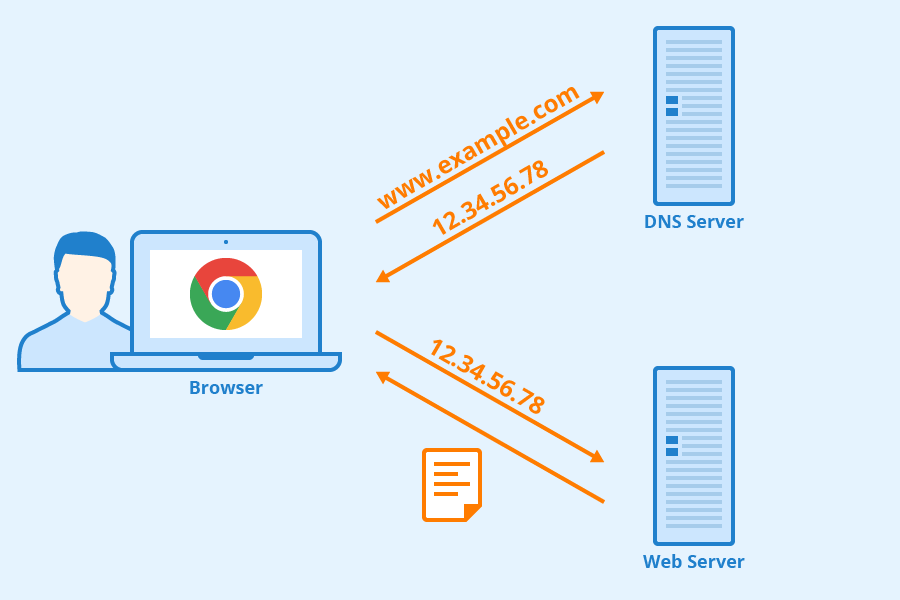

Lire la suiteQu’est-ce qu’une fuite DNS ?

Une fuite DNS, ou « DNS leak » en anglais, se produit lorsqu’une requête DNS (Domain Name System) est transmise à un serveur DNS non autorisé ou […]

Lire la suiteQu’est-ce qu’OpenCTI ?

OpenCTI (Open Cyber Threat Intelligence) est une plateforme Open Source conçue pour la gestion des renseignements sur les menaces cybernétiques. Elle permet aux organisations de […]

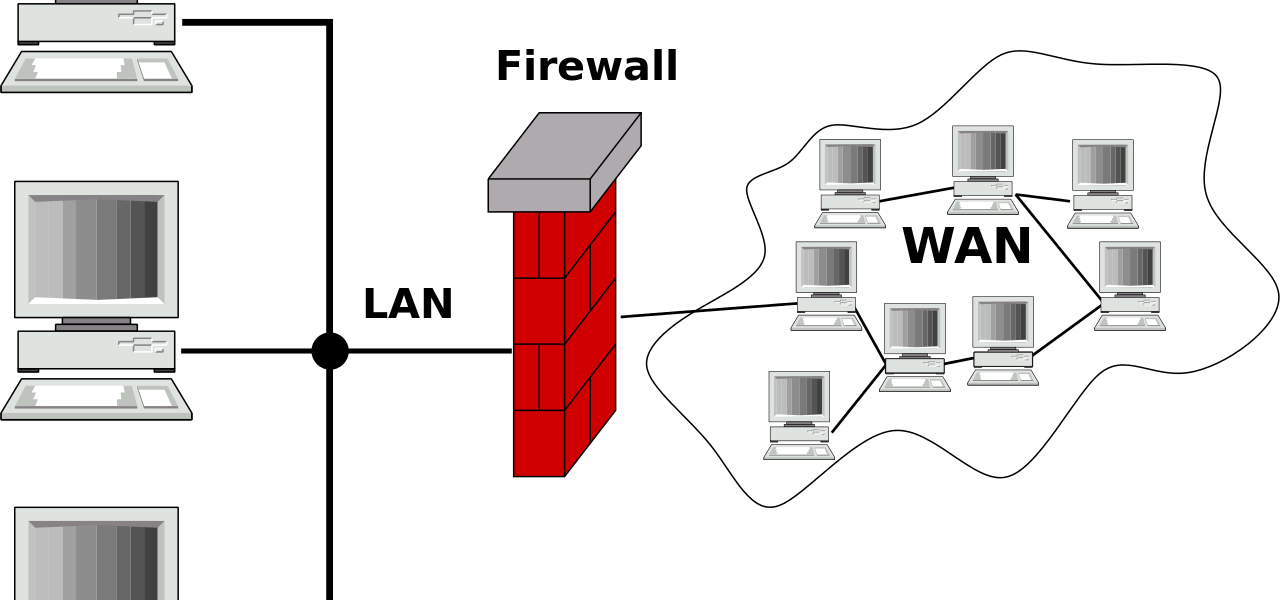

Lire la suiteQu’est-ce qu’un firewall ?

Un firewall (ou pare-feu en français) est un dispositif de sécurité informatique qui permet de contrôler le trafic réseau entrant et sortant d’un système informatique. […]

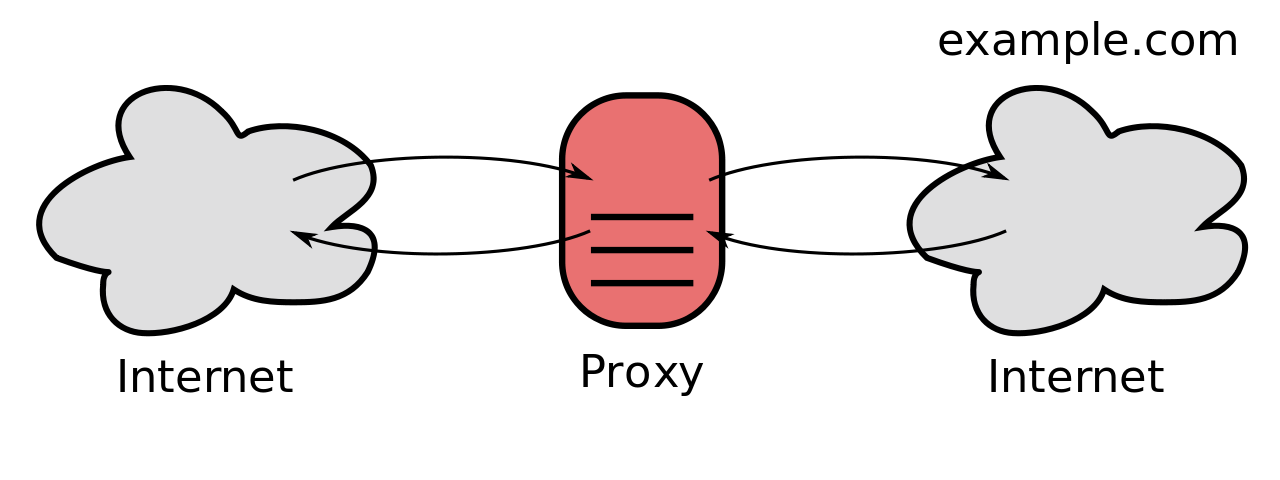

Lire la suiteQu’est-ce qu’un proxy ?

Un proxy, ou serveur proxy, est un serveur intermédiaire qui agit en tant qu’intermédiaire entre un utilisateur et Internet. Lorsqu’un utilisateur demande une ressource sur […]

Lire la suite