Peux-tu te présenter en quelques mots ? (Nom, parcours académique, etc.) Bonjour, je m’appelle Arthur Chambenoit, travaille chez Schneider Electric dans l’équipe de Gouvernance Cybersécurité […]

Lire la suiteAuteur/autrice : nohackme

Configurer des politiques IAM dans un projet Big Data

La gestion des identités et des accès (IAM) est essentielle pour sécuriser les projets Big Data, qui impliquent souvent de nombreux utilisateurs, services et outils […]

Lire la suiteInterview de Floris Drelich

Peux-tu te présenter en quelques mots ? (Nom, parcours académique, etc.) Je m’appelle Floris DRELICH, je suis actuellement étudiant en 5ème année avec un parcours […]

Lire la suiteChiffrement des données au repos et en transit

Avec l’augmentation des menaces et des régulations en matière de sécurité, le chiffrement des données est devenu incontournable pour les entreprises souhaitant protéger leurs informations […]

Lire la suiteInterview de Evan Brenguier

Peux-tu te présenter en quelques mots ? (Nom, parcours académique, etc.) Evan (aka ap0tre, pour les intimes), j’ai 22 ans et je suis en dernière […]

Lire la suiteInterview de Louis Gambart

Peux-tu te présenter en quelques mots ? (Nom, parcours académique, etc.) Louis, je viens d’un bac STI2D SIN. J’ai ensuite fait un BTS SIO SISR […]

Lire la suiteIntroduction à la sécurité des données pour les Data Engineers

La sécurité des données est un enjeu majeur pour les entreprises et les institutions, notamment dans le cadre de l’augmentation des cybermenaces et des exigences […]

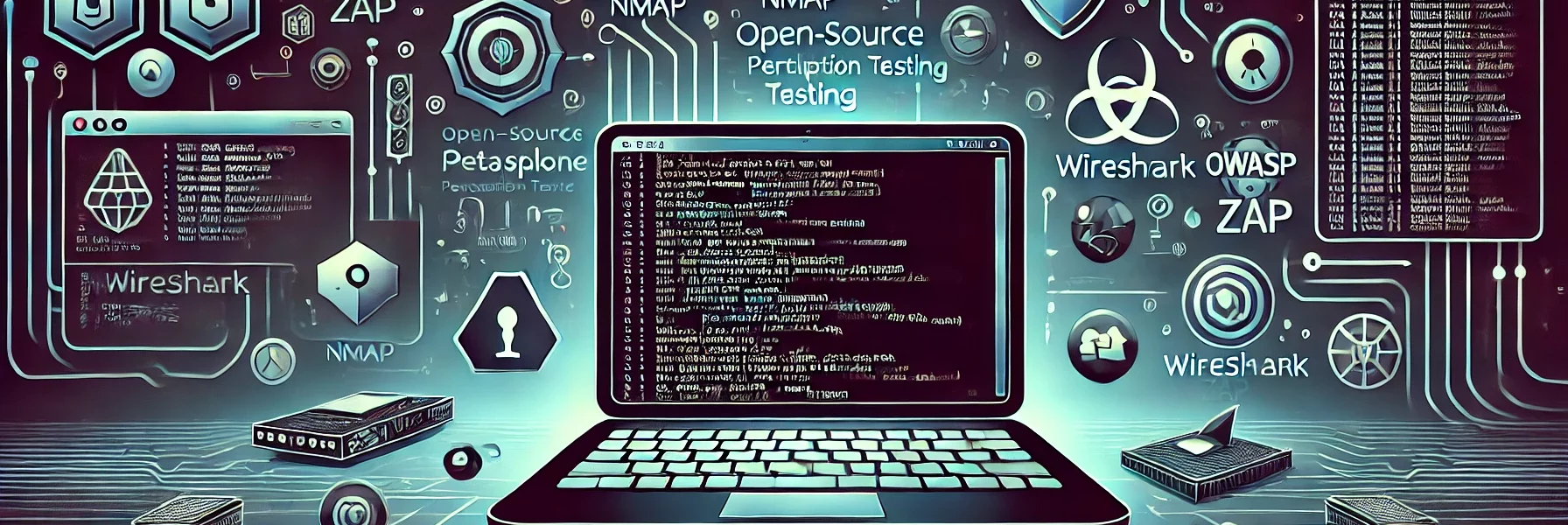

Lire la suitePrésentation des outils de pentest open-source

Les outils de pentest open-source permettent aux experts en sécurité de détecter et d’exploiter les vulnérabilités dans des systèmes et applications. Ces outils sont particulièrement […]

Lire la suiteInterview de Benjamin Teyssier

Peux-tu te présenter en quelques mots ? (Nom, parcours académique, etc.) Je m’appelle Benjamin Teyssier, je suis diplômé de l’Ecole des Mines de Saint-Etienne. J’ai […]

Lire la suiteDétection des anomalies : L’analyse comportementale

Dans un contexte de cybersécurité, la détection des anomalies est devenue une stratégie essentielle pour identifier les menaces émergentes et non connues à l’avance. Alors […]

Lire la suite