Vous avez peut-être remarqué que les éditeurs de logiciels (dans la plupart des cas) mettent une signature numérique à côté du lien téléchargement. Dans quel but ? Cette signature numérique a pour but de garantir l’intégrité de ce qui va être téléchargé. En effet, un attaquant pourrait parfaitement introduire un code malveillant dans le programme à télécharger sans qu’on s’en aperçoive. La signature numérique permet donc d’assurer l’authenticité du produit.

Types de signatures numériques

On retrouve deux types de signatures numériques :

- Signatures PGP (disponibles pour tous les packages de code source et binaire pour tous les systèmes pris en charge).

- Signatures X.509 (disponibles pour les packages binaires pour Windows).

Comment vérifier les signatures ?

Prenons l’exemple du logiciel VeraCrypt (https://www.veracrypt.fr/en/Downloads.html) :

Comment vérifier les signatures X.509

Veuillez noter que les signatures X.509 ne sont actuellement disponibles que pour les packages d’installation à extraction automatique VeraCrypt pour Windows. Une signature numérique X.509 est incorporée dans chacun de ces fichiers avec le certificat numérique de la VeraCrypt Foundation délivré par une autorité de certification publique. Pour vérifier l’intégrité et l’authenticité d’un package d’installation à extraction automatique pour Windows, procédez comme suit:

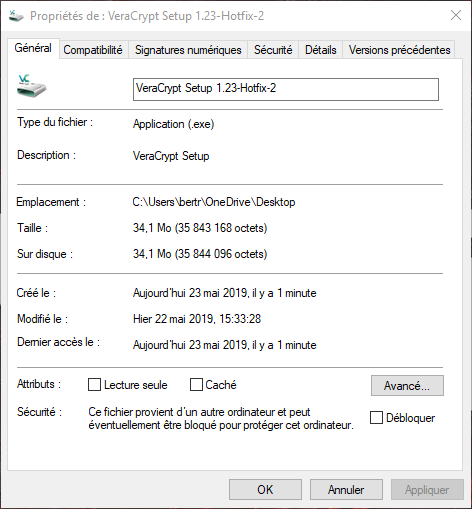

- Téléchargez le package d’installation à extraction automatique VeraCrypt.

- Dans l’explorateur Windows, cliquez sur le fichier téléchargé (« VeraCrypt Setup.exe ») avec le bouton droit de la souris et sélectionnez « Propriétés » dans le menu contextuel.

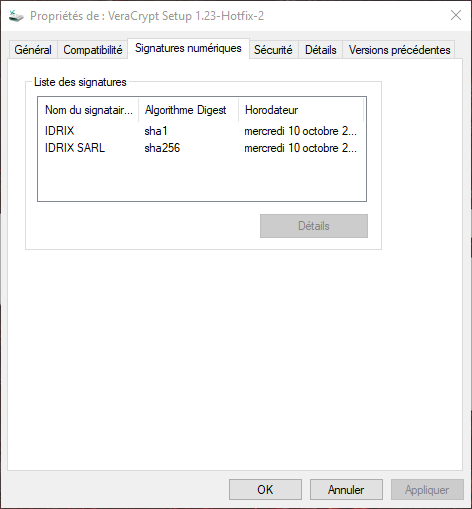

- Dans la fenêtre de dialogue Propriétés , sélectionnez l’onglet « Signatures numériques ».

- Dans l’onglet « Signatures numériques », dans la « Liste des signatures », double-cliquez sur la ligne « IDRIX » ou « IDRIX SARL ».

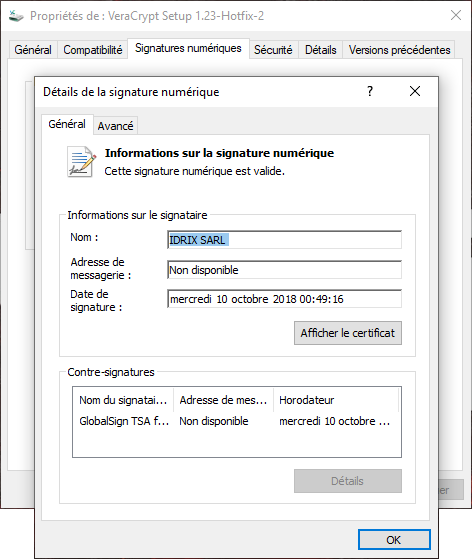

- La fenêtre de dialogue « Signature numérique » devrait maintenant apparaître. Si vous voyez la phrase suivante en haut de la boîte de dialogue, l’intégrité et l’authenticité du package ont été vérifiées avec succès:

« Cette signature numérique est valide. »

Si vous ne voyez pas la phrase ci-dessus, le fichier est très probablement corrompu. Remarque: Sur certaines versions obsolètes de Windows, certains des certificats nécessaires sont manquants, ce qui entraîne l’échec de la vérification de la signature.

Comment vérifier les signatures PGP

Pour vérifier une signature PGP, procédez comme suit:

- Installez tout logiciel de chiffrement à clé publique prenant en charge les signatures PGP. Pour Windows, vous pouvez télécharger Gpg4win . Pour plus d’informations, vous pouvez visiter https://www.gnupg.org/ .

- Créez une clé privée (pour savoir comment procéder, reportez-vous à la documentation du logiciel de cryptage à clé publique).

- Téléchargez notre clé publique PGP depuis le site Web IDRIX ( https://www.idrix.fr/VeraCrypt/VeraCrypt_PGP_public_key.asc ) ou depuis un référentiel de clés publiques de confiance (ID = 0x680D16DE), puis importez la clé téléchargée dans votre trousseau de clés . Veuillez vérifier que son empreinte digitale est 5069A233D55A0EEB174A5FC3821ACD02680D16DE.

? Pour VeraCrypt version 1.22 et inférieure, la vérification doit utiliser la clé publique PGP disponible à l’adresse https://www.idrix.fr/VeraCrypt/VeraCrypt_PGP_public_key_2014.asc ou à partir d’un référentiel de clé publique de confiance (ID = 0x54DDD393), dont l’empreinte est 993B7D7E4E4134288F. - Signez la clé importée avec votre clé privée pour la marquer comme fiable (pour savoir comment procéder, reportez-vous à la documentation du logiciel de chiffrement à clé publique).

Remarque: Si vous ignorez cette étape et tentez de vérifier l’une de nos signatures PGP, vous recevrez un message d’erreur indiquant que la clé de signature n’est pas valide. - Téléchargez la signature numérique en téléchargeant la signature PGP du fichier que vous souhaitez vérifier (sur la page Téléchargements ).

- Vérifiez la signature téléchargée (pour savoir comment procéder, reportez-vous à la documentation du logiciel de chiffrement à clé publique).

Sous Linux, ces étapes peuvent être réalisées à l’aide des commandes suivantes:

- Vérifiez que l’empreinte de la clé publique est 5069A233D55A0EEB174A5FC3821ACD02680D16DE : gpg –with-fingerprint VeraCrypt_PGP_public_key.asc

- Si l’empreinte est celle attendue, importez la clé publique suivante: gpg –import VeraCrypt_PGP_public_key.asc

- Vérifiez la signature de l’archive d’installation Linux (ici pour la version 1.23): gpg –verify veracrypt-1.23-setup.tar.bz2.sig veracrypt-1.23-setup.tar.bz2

Voilà, c’est une méthode permettant de sécuriser un maximum vos téléchargements mais ça reste fastidieux je trouve. J’aimerai connaître le pourcentage de la population utilisant cette méthode (ou tout simplement qui connaisse cette méthode).

Et le SHA256 Checksum ?

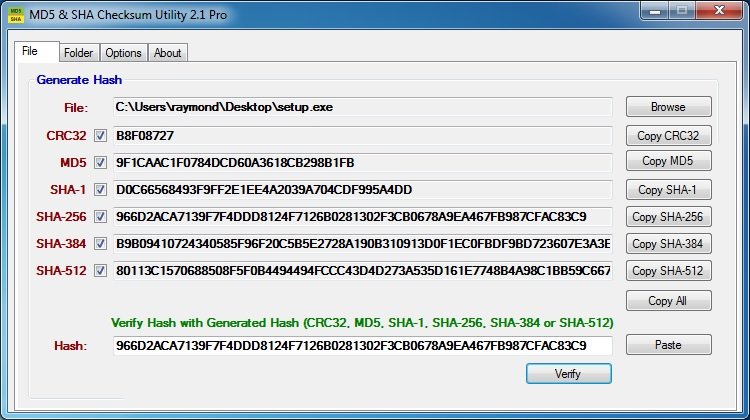

Si vous avez besoin de vérifier rapidement et facilement la somme de hachage, ou somme de contrôle, d’un logiciel utilisant Windows, voici un moyen rapide et simple de le faire:

- Téléchargez et exécutez l’utilitaire de contrôle MD5 et SHA de Raymond

- Cliquez sur «Fichier», naviguez jusqu’au fichier que vous souhaitez vérifier et sélectionnez-le.

- L’utilitaire exécute automatiquement le fichier via les fonctions cryptographiques MD5 , SHA-1 et SHA-256 et les génère pour vous.

Existe-t’il des alternatives ?

Dans un prochain article, nous parlerons de l’anti-malware Winja qui permet de tester si un lien est sain avant son téléchargement : https://www.phrozen.io/freeware/winja/